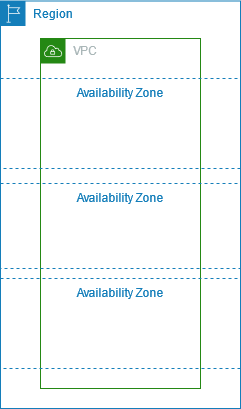

VPC

- VPC 是一個 AWS 雲中的私有網路供你部屬你的資源與服務

- Region 級別

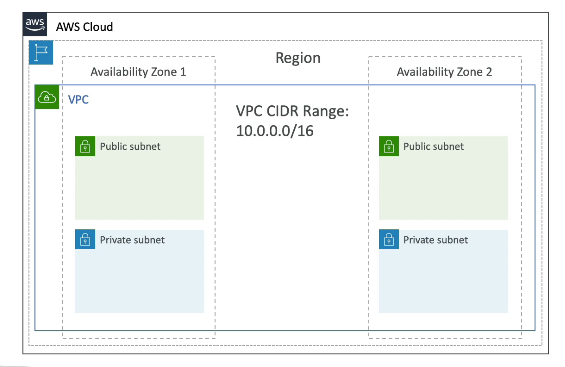

Subnet

- 讓你在 VPC 內對網路進行分區

- AZ 級別

- 公開子網 (public subnet) 可讓網際網路連線

- 私有子網 (private subnet) 不可讓網際網路連線

- Route Table 定義對網際網路的訪問與子網之間的訪問

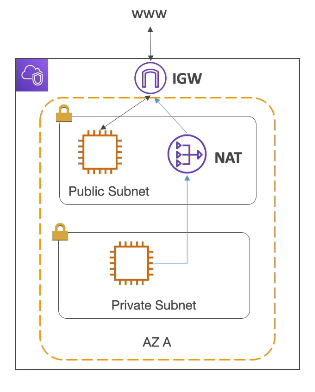

Internet Gateway (IGW)

- 允許 VPC 與網際網路之間的通訊

- 公開子網有路由到 IGW

NAT Gateway (AWS-managed) & NAT Instances (self-managed)

- 允許私有子網內的 instance 連到網際網路同時還保持 private (外部連不到)

Network ACL

- 是一個防火牆能控制子網的流量進出

- 有 ALLOW 和 DENY 規則

- Subnet 級別

- 規則只能設定哪個 IP address 能否進出

- 默認所有東西都可進出

Security Groups

- 是一個防火牆能控制 an ENI / EC2 instance 的流量進出

- 只有 ALLOW 規則

- 規則能設定哪個 IP address 和 Security groups 能否進出

- instance 級別

VPC Flow Logs

- 捕捉進入接口的所有 IP 流量,含有

- VPC Flow Logs

- Subnet Flow Logs

- Elastic Network Interface Flow Logs

- 能協助找連線問題,像是

- subnets to internet

- subnets to subnets

- internet to subnets

- 也能捕捉 AWS managed interfaces 像是 Elastic Load Balancers, ElastiCache, RDS, etc…流量資訊

VPC Peering

- 將兩個 VPC 連接起來

- 兩個 VPC 間絕對不能有重複的 IP

- A 連 B,B 連 C,不代表 A 能連 C (not transitive)

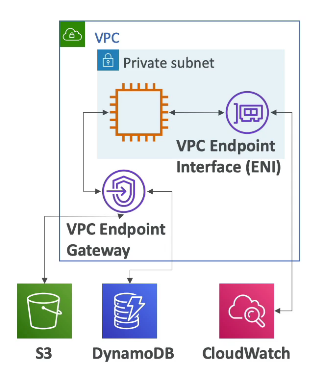

VPC Endpoints

- 可讓 VPC 內的 instance 使用私有網路連到公共的 AWS 服務

- VPC Endpoint Gateway:S3, DynamoDB

- VPC Endpoint Interface:剩下的 AWS 服務都適用

Site to Site VPN & Direct Connect

Site to Site VPN

- 連接 on-premise 到 VPC

- 連線會自動加密

- 行經的是公共網際網路

Direct Connect

- 至少花一個月去拉實體線從 on-premise 到 AWS

- 走私有連線